Более трех месяцев с главных страниц новостей не сходят сообщения о масштабных DDoS-атаках. Атакам подвержены практически все компании, связанные с IT и телеком. Сегодня вопрос стоит не в том, атакуют вас или нет, а в том, когда это случится и как предотвратить такую вероятность. Что сейчас происходит на рынке и как сделать так, чтобы все сервисы компании работали стабильно, расскажем в статье.

А как было до… изменения рынка

Начиная с 2016 года количество DDoS-атак увеличивается в два-три раза относительно прошлого года. В 2016 году DDoS-атаки были направлены на пять крупных российских банков и сферу IT. В конце 2017 году вновь сообщалось о DDoS-атаках на финансовые организации, в том числе Центральный банк, а также Минздрав. В 2019 году количество атак выросло в 3,3 раза по сравнению с 2018 годом и продолжило расти в 2020 году.

В 2020 году мир столкнулся с пандемией коронавирусной инфекции. Локдаун во многих странах стал причиной еще большего проникновения интернета в жизнь людей и поспособствовал очередному росту атак. Хакеры стали действовать быстрее, изощреннее и осторожнее (по данным Аналитического отчета DDoS-GUARD о DDoS-атаках 2018-2020 гг. | Блог).

Согласно исследованиям Qrator Labs, в 2021 году злоумышленники атаковали компании в основном для сбора данных, а от атак больше всех пострадали розничные сети, сфера образования и электронная коммерция.

Компания Stormwall в конце 2021 года опубликовала отчет-исследование, согласно которому чаще DDoS-атакам в России подвергался финансовый сектор (43%), ретейл-индустрия (31%) и игровая сфера (18%).

С конца февраля 2022 года новый шквал DDoS-атак обрушился практически на все компании, которые хотя бы минимально связаны с IT и телеком. Хакеры массово начали выводить из строя государственные онлайн-службы, значимые сайты и приложения. По данным РБК, как минимум часть атак осуществлялась с веб-ресурсов, на которых был опубликован призыв прекратить дезинформацию. За некоторые атаки ответственность на себя взяла группировка Anonymous.

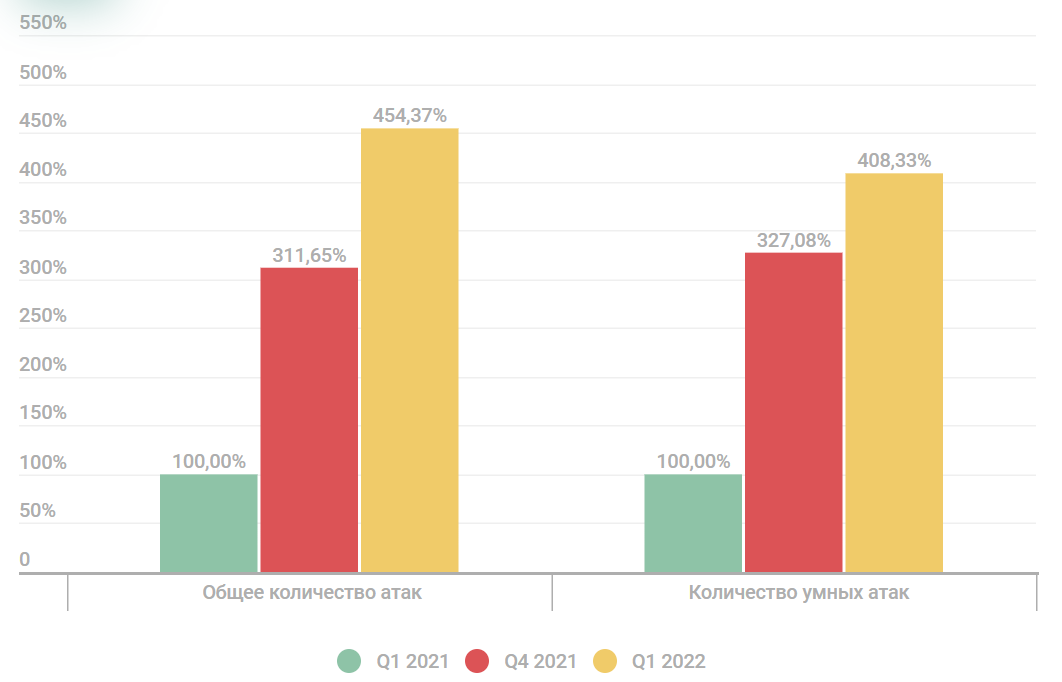

По данным Лаборатории Касперского, в первом квартале 2022 года наблюдался рекордный рост атак (в 4,5 раза) относительно аналогичного периода прошлого года.

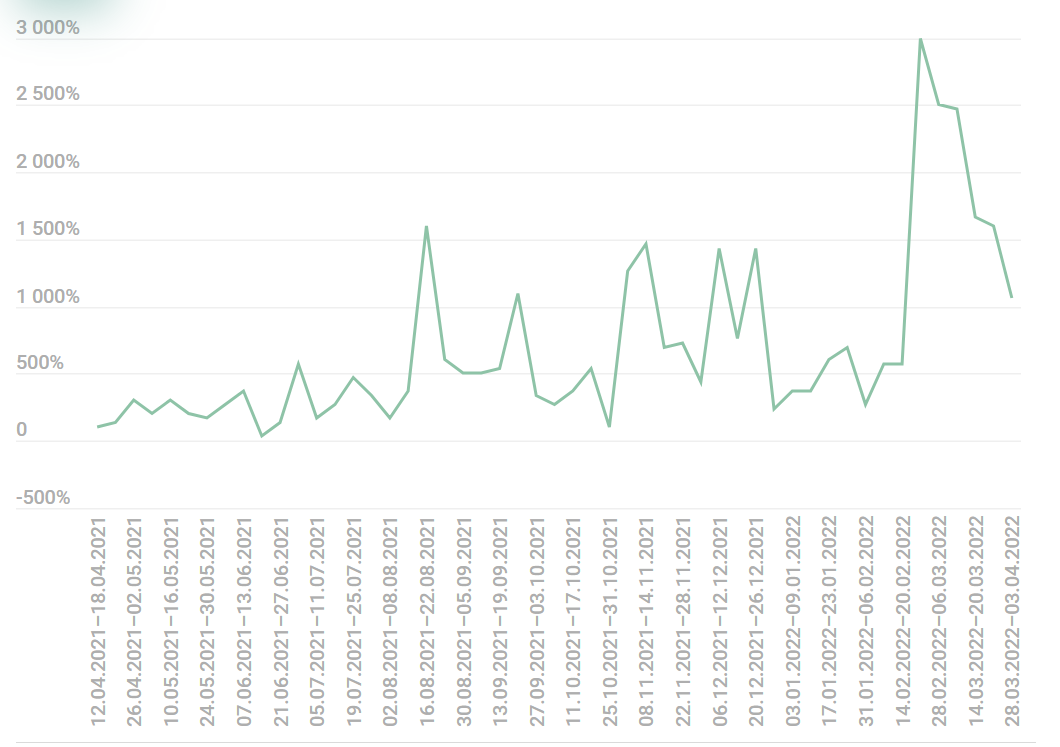

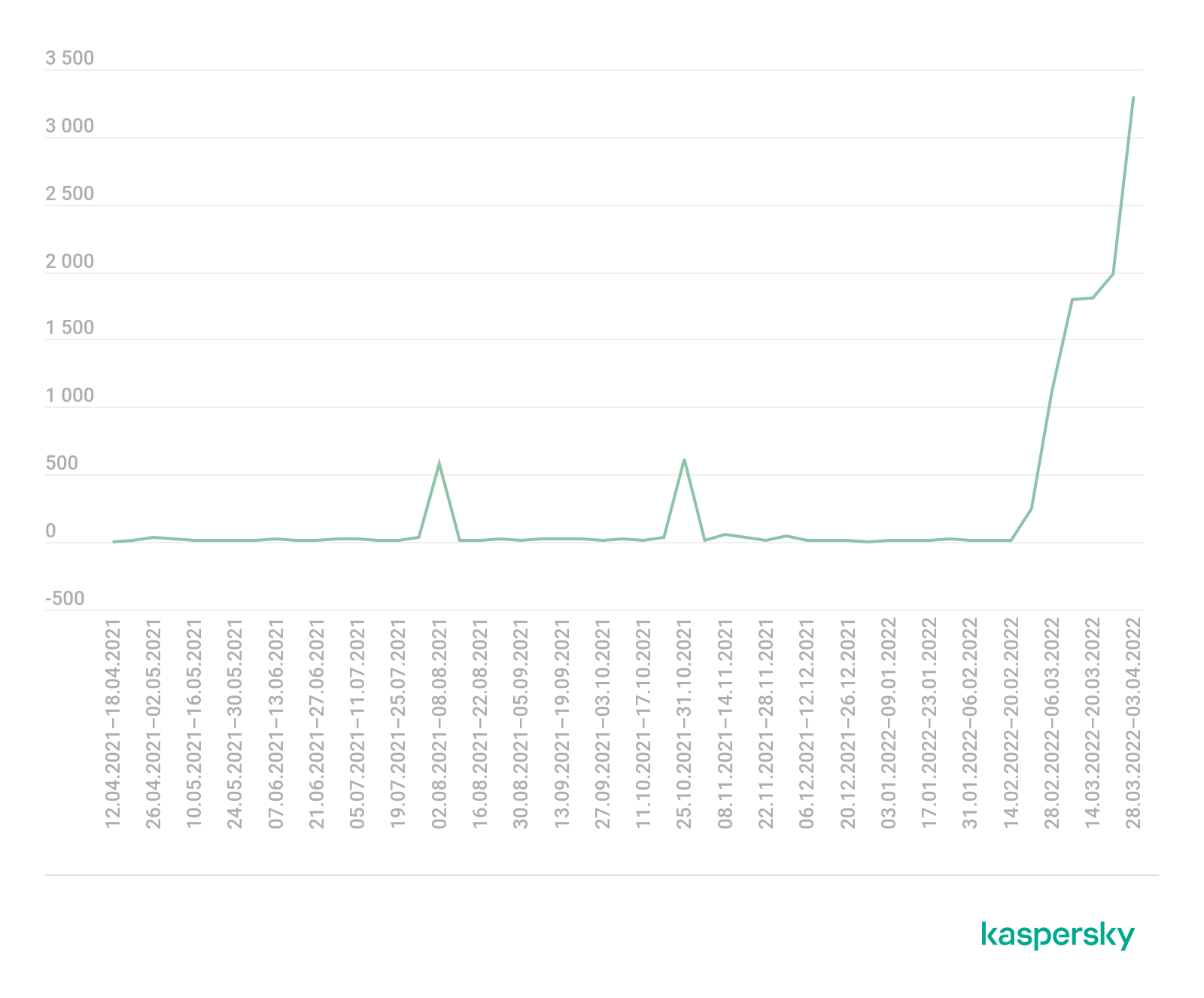

На графиках видно, что пик атак пришелся на восьмую неделю 2022 года, то есть на период с 21 по 27 февраля, а наибольшее число DDoS-атак было отражено 25 февраля.

Средняя продолжительность DDoS-атак за неделю, апрель 2021 – март 2022 гг. В двадцатых числах февраля начинается резкий рост этого показателя

В ответ на DDoS-атаки многие компании воспользовались геозонированием (фильтрацией GeoIP) – ограничили доступ из-за рубежа. Кроме того, Национальный координационный центр по компьютерным инцидентам (НКЦКИ) опубликовал списки IP-адресов и рефереров, с которых предположительно велись атаки, и рекомендации по безопасности.

Также в апреле 2022 года стало известно, что Роскомнадзор планирует модернизировать оборудование, используемое для исполнения закона об изоляции Рунета, и создать на его основе систему защиты от DDoS-атак из-за рубежа.

Влияние DDoS-атак: виды и последствия

Основная цель DDoS-атак – нанести ущерб компании. Во время атаки компания теряет клиентов из-за медленной работы или полной остановки серверов, что приводит к репутационным издержкам бизнеса. Чтобы все оперативно восстановить, требуется время и деньги. Средние убытки от DDoS-атак оцениваются в 50 тысяч долларов для небольших компаний и почти в 500 тысяч долларов для крупных.

Распространенные виды атак

DDoS прикладного уровня (Application layer DDoS) – атака заключается в отправке огромного количества запросов, требующих большой вычислительной мощности. В этот класс также входят атаки HTTP-флуд и DNS-флуд.

HTTP-флуд обычно осуществляется против конкретной цели, такую атаку довольно трудно предотвратить. В ней не используются вредоносные пакеты, она больше полагается на бот-сеть.

В DNS-флуд целью является DNS-сервер жертвы. Если DNS-сервер будет недоступен, вы не сможете найти соответствующий сервер. DNS-флуд – это симметричная атака, запущенная множественными ботами, находящимися в бот-сети.

DDoS сетевого уровня (Network layer DDoS) – масштабные атаки, измеряемые в гигабитах в секунду (Гбит/с) или в пакетах в секунду (PPS). В худших случаях такие атаки могут достигать от 20 до 200 Гбит/с. Такой тип DDoS-атак делится на SYN-флуд и UDP-флуд.

SYN-флуд создает поток запросов на подключение к серверу, при котором становится невозможным ответить на эти запросы. Целью является каждый порт сервера, который «наводняется» SYN-пакетами, за счет этого на сервере переполняется очередь на подключения, благодаря чему появляются «зависшие» соединения, ожидающие подтверждения от клиента.

UDP-флуд сервер «наводняется» UDP-запросами на каждый порт. В этом случае сервер отвечает пакетами «адресат недоступен», в итоге атакуемая система оказывается перегруженной и не может отвечать на запросы.

Сегодня DDoS-атаки рассматриваются как одна из самых серьезных киберугроз. Опасность DDoS намного выше, чем опасность вирусов, разного рода мошенничества и фишинга.

Какими последствиями чаще всего грозят DDoS-атаки?

Полная остановка бизнес-процессов. В результате атаки могут остановиться все процессы, которым требуется сеть. В зависимости от типа атак поток трафика может перегрузить серверы или снизить пропускную способность интернет-соединения. В итоге сервисы и сайты недоступны до тех пор, пока DDoS-атака не закончится, а ее последствия не устранят.

Репутационный ущерб. Если у компании сервисы работают 24/7, даже из-за незначительного простоя могут возникнуть проблемы. По данным Лаборатории Касперского, 23% компаний считают: репутационный ущерб – главная опасность для бизнеса.

Технические трудности. Если сбой глобальный или основные сервисы долго недоступны, компании вынуждены разворачивать резервные системы. Это не всегда просто, требует времени и дополнительных ресурсов.

Снижение эффективности защиты. У всех инструментов безопасности есть лимит обрабатываемых запросов в секунду. Если он небольшой, часть ложных запросов останется без контроля, что может привести к критическим ситуациям. Например, под видом DDoS-атаки хакеры могут внедрить в сервисы вирусы-шифровальщики или украсть корпоративную информацию.

Дополнительные расходы. Для отражения DDoS-атак и восстановления рабочего режима нужны дополнительные ресурсы и специалисты, а это дополнительные расходы.

Если еще месяц назад атаки были примитивные и плоские, от них легко было защищаться, сегодня тенденция меняется. С каждым днем они становятся все более интеллектуальными и непредсказуемыми.

Наш опыт: кейс СoMagic и UIS

До 24 февраля платформа регулярно подвергалась незначительным атакам. Чаще всего они были кратковременными, с ними инженеры и дополнительные автоматизированные комплексы спокойно справлялись. Основная причина таких атак – это конкурентная борьба. С 24 февраля началась целенаправленная массированная атака на сервисы компании.

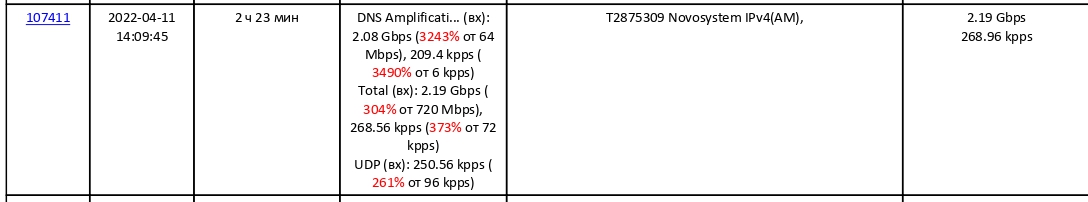

Пик самых серьезных атак пришелся на апрель. Первая атака началась 11 апреля и длилась 2,5 часа.

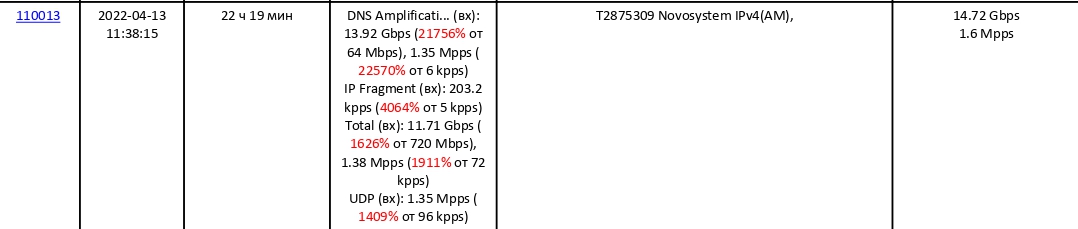

Отчет об инциденте выглядит очень «скромно» (стандартный отчет по одному из UPLINK):

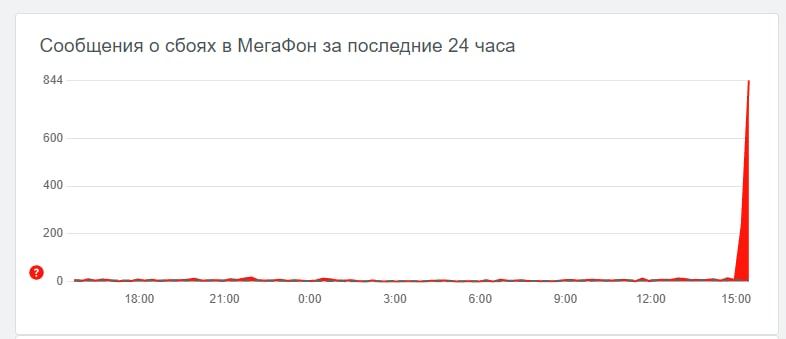

11 апреля атаки были в том числе и на операторов большой тройки. К примеру, график обращений клиентов «Мегафон» о наличии проблем с услугами интернета и телефонии с портала Downdetector.

После исследования проблемы инженеры выяснили, что во время таких атак «страдают» региональные номера, которые предоставляет один из операторов. 12 апреля началась самая сложная и затяжная атака длительностью 28 часов с «перерывом на обед», которая в пиках достигала более 30 Гбит/с вредоносного трафика. Именно тогда оператор совместно с инженерами компании разобрались, почему страдают региональные номера.

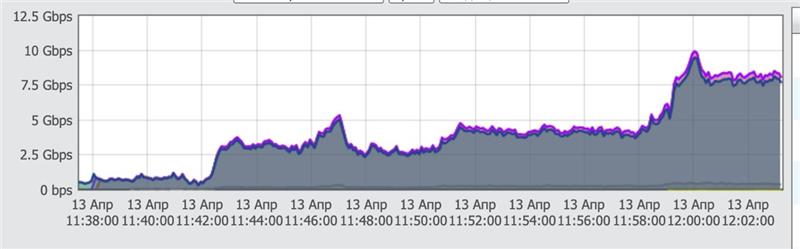

График: начало атаки и ее прирост на сеть UIS по первому UPLINK: «разгон» за 20 минут с 0 до 10 Гбит/с вредоносного трафика 13 апреля 2022 года 11:38–12:02

Сухие цифры отчета не передают уровня нагрузки, но факты остаются фактами (15 Гбит/с вредоносного трафика 13 апреля в пиках и это только по одному из UPLINK.):

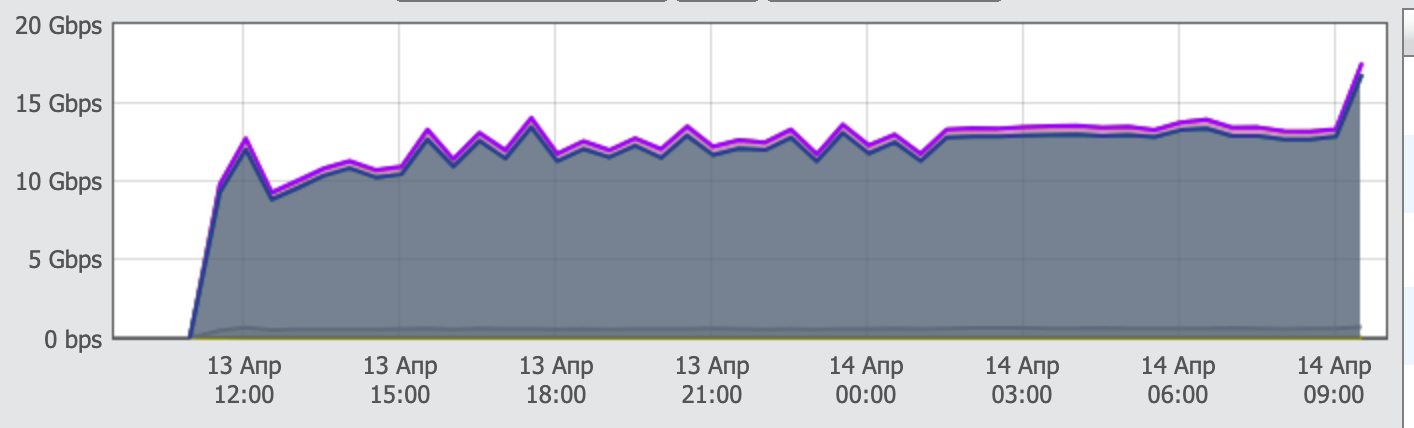

График: 20 часов атаки на сеть UIS/CoMagic с 11:38 13 апреля до 09:00 14 апреля

Следующая атака произошла 18 апреля. На протяжении дня компанию атаковали 51 раз. Основываясь на внутреннем общении с инженерами других операторов телефонной связи, предположительно, алгоритм был такой: в клиентские разговоры пробовали встроить дополнительную информацию в виде голосовой записи экстремистской направленности. 51 атака – это около 180 тысяч попыток вклиниться в разговор. Благодаря своевременным действиям мы не получили ни одного подтверждения, что это удалось.

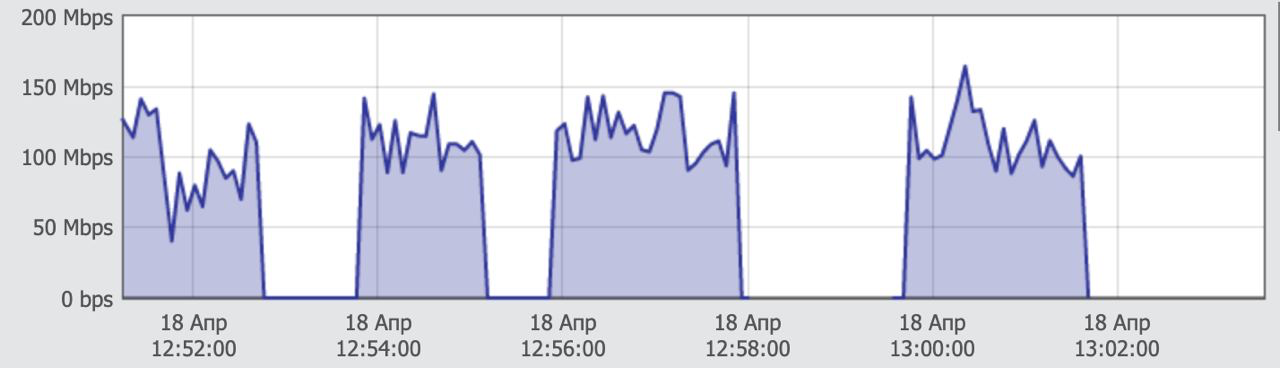

График: пример всплеска media трафика на отрезке в 10 минут – атака идет каждые две минуты

График: начало атаки media трафиком в 7:22 утра – всплеск с 300 полезных звонков до 1000 за несколько минут

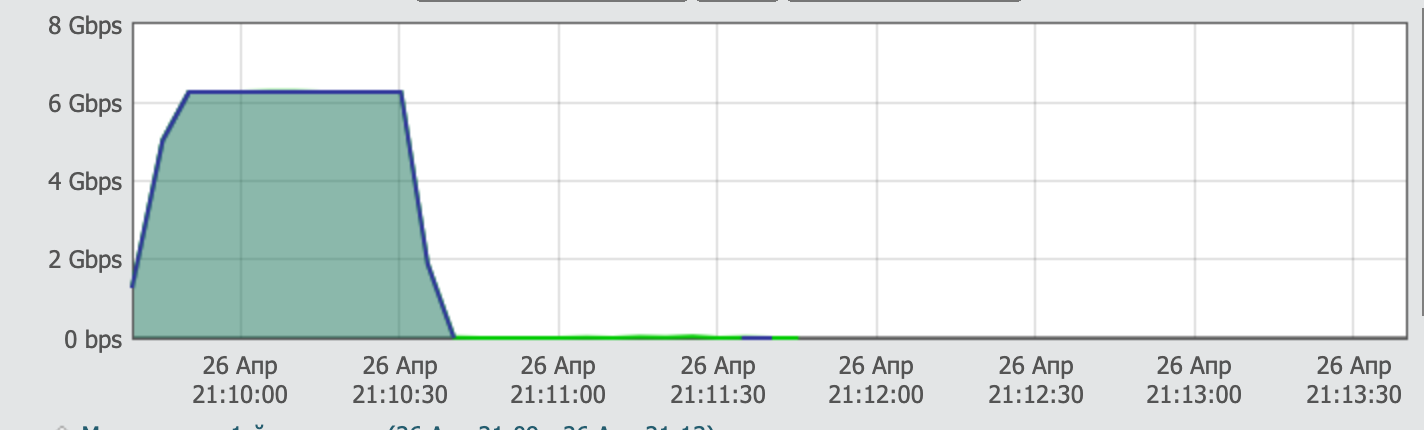

26 апреля была попытка атаковать сайт, которую блокировали через минуту-полторы после начала.

График: атака сайта uiscom.ru 26 апреля на скоростях 6Гбит/с

27 апреля произошла самая неприятная атака. Хакеры под видом клиентов, которые пользуются веб-софтфонами компании начали одновременно совершать целенаправленные действия. Первые 7 минут наблюдались небольшие проблемы: у клиентов единоразово могли не проходить звонки или регистрации. Инженеры своевременно поняли, где проблема и устранили ее.

Заметим, что за все время атак, которые продолжаются по сей день, сервисы платформы ни разу не упали и продолжают работать стабильно в штатном режиме. Это подтверждает, что все те меры, которые были предприняты, оказались своевременными и правильными.

Что было предпринято:

1. Созданы резервные каналы связи.

2. Куплено резервное программное обеспечение для фильтрации трафика.

Начиная с декабря началась работа над безопасностью. К 1 марта был достигнут двукратный запас по прочности, мощности, отказоустойчивости. Даже если будет взломан один из серверов компании в кластере, его заменит такой же, безболезненно «подхватив» нагрузку. Это не модернизация, это расширение производительности, емкости оборудования.

Кроме этого, для обеспечения безопасности используются дополнительные сервисы защиты. У компании, как у оператора связи, достаточно гибкая и развитая инфраструктура, которая может фильтровать поступающий трафик в зависимости от стран.

3. Собрана команда профессионалов

Все новейшие и самые мощные защиты не сравнятся с человеческими ресурсами.

Как построена работа команды?

Регламент простой – увидел угрозу, сообщи инженеру. В зависимости от того, на какой сегмент идет атака, инженеры эксплуатации купируют ее и передают информацию коллегам, которые отвечают за определенный сегмент.

Основное правило: организовать бесперебойную коммуникацию отделов и оперативность работы.

Общение идет на уровне руководителей отдела. Отказались от крупных чатов в пользу «узких» голосовых каналов, где задачи решаются 3–4 специалистами.

Рекомендации

Для того, чтобы минимизировать риски DDoS-атак и оставаться на плаву, рекомендуем:

- создать резервный канал;

- усилить мощности оборудования;

- приобрести дополнительные средства фильтрации и защиты;

- выбирать интернет-провайдера осознанно. Компанию, которая может предложить защиту от атак, услуги резервирования.

Теги:

Теги: