Через Search Console можно перехватывать поисковый трафик?

Недавно глава подразделения Product Research & Development в британском агентстве интернет-маркетинга Distilled Том Энтони обнаружил уязвимость в Search Console. Эта уязвимость позволяла одному сайту перехватывать поисковый трафик другого: быстро индексироваться и ранжироваться по конкурентным ключевым словам. За найденную брешь Google выплатил Энтони $1337. На данный момент она устранена.

В посте в своем блоге Энтони рассказал, как уязвимость в Search Console позволяла с помощью google.com/ping отправлять XML-карту сайта, созданную для контролируемого им сайта, как будто это была карта для сайта, неконтролируемого им.

Чтобы сделать это, специалист находил целевой сайт, разрешающий открытые редиректы. Затем он копировал его контент и создавал дубликат сайта на своем тестовом сервере. После этого он отправлял XML-карту в Google. Карта включала в себя URL для целевого домена с директивами hreflang, указывающими на те же самые URL, но на тестовом домене.

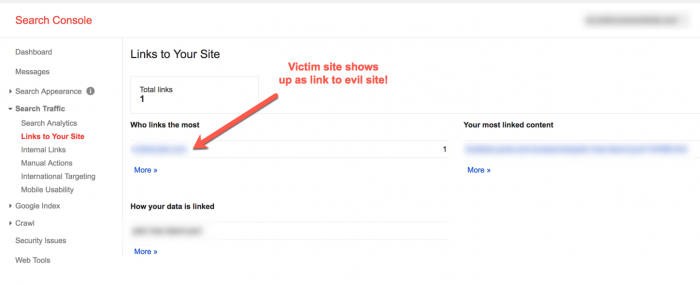

Тестовый домен начинал получать трафик в течение 48 часов. За неделю тестовому сайту удалось выйти на первую страницу результатов поиска по конкурентным ключевым словам. Search Console показывал эти сайты как связанные друг с другом. При этом целевой сайт указывался как ссылающийся на тестовый.

Такая связь позволила специалисту отправить другие XML-карты для целевого сайта – теперь уже через Search Console для тестового сайта, а не google.com/ping.

Представители Google отметили, что вряд ли эта уязвимость были использована злоумышленниками, так как ранее она была неизвестна. Также они в очередной раз посоветовали владельцам сайтов использовать файлы Sitemap, чтобы Google мог знать о новых и обновленных страницах на сайте.

Источник: Search Engine Land

Теги:

Теги: